背调方式8:邮箱验证

📧 一、邮箱本体核验(3分钟)

步骤1:基础真实性检测

-

操作:访问 Hunter.io → 输入邮箱

-

关键指标:

! 高风险信号: - 域名未绑定MX记录(临时邮箱) - 邮箱格式异常:name@company.xyz(非常规域名) - 创建时间 < 7天(钓鱼嫌疑)

截图示例:

[Hunter验证结果]

┌───────────────────┐

│ Status: Deliverable │

│ First Seen: 2023-05-12 │

│ Domain MX: Not Found │

└───────────────────┘

步骤2:SMTP协议握手验证

-

命令工具:使用Telnet模拟邮件服务器

telnet mail.target.com 25 MAIL FROM: <your@email.com> RCPT TO: <target@email.com>

-

响应解码:

响应码 含义 风险 250 邮箱存在 正常 550 邮箱不存在 高风险 450 临时拦截 可疑

注:需先通过MXToolbox查询目标邮箱SMTP服务器

🔗 二、关联网络分析(6分钟)

步骤3:跨平台账号关联

-

工具:Epieos 输入邮箱

-

检测逻辑:

实战输出:

Google Account: John Smith (活跃)

LinkedIn: Sales Manager(与官网一致)

Breaches: 3次(最后泄露2023-08)→ 安全风险

步骤4:暗网数据扫描

-

操作:

-

访问 DeHashed

-

搜索邮箱 → 查看 Passwords/IP Logs

-

-

关键证据:

-

密码包含”companyname123″(弱密码策略)

-

登录IP来自高风险国家(如尼日利亚、巴基斯坦)

-

截图示例:

[DeHashed结果]

Password: abc2024!

IP: 197.211.63.XX (拉各斯,尼日利亚)

🔍 三、行为痕迹分析(8分钟)

步骤5:邮件元数据提取

-

操作:

-

获取目标发送的邮件(.eml格式)

-

-

风险信号:

+ Received-SPF: pass(正常) - Received-SPF: fail(伪造发件人) ! X-Originating-IP: 与公司所在地不符

Header关键行:

X-Mailer: Zoho Mail 1.0→ 官方邮箱

X-Mailer: PHP/8.1.2→ 自建服务器(可疑)

步骤6:发件模式分析

-

工具:MailReach 监测发件频率

-

机器人识别:

指标 正常范围 机器人特征 发件时段 9AM-6PM 24小时均匀发送 邮件间隔标准差 <30分钟 >2小时 HTML/Text比 70/30 >95% HTML

⚠️ 四、深度欺诈检测(5分钟)

步骤7:域名仿冒检测

-

视觉欺骗验证:

-

用DNSTwister 输入邮箱域名

-

检查 Homoglyphs(形似域名)

-

示例:

target.com → targеt.com(西里尔字母е)

步骤8:企业邮箱特权验证

-

操作:访问企业官网 → 触发 【忘记密码】 功能

-

验证逻辑:

注意:需在对方工作时间操作(避免触发安全警报)

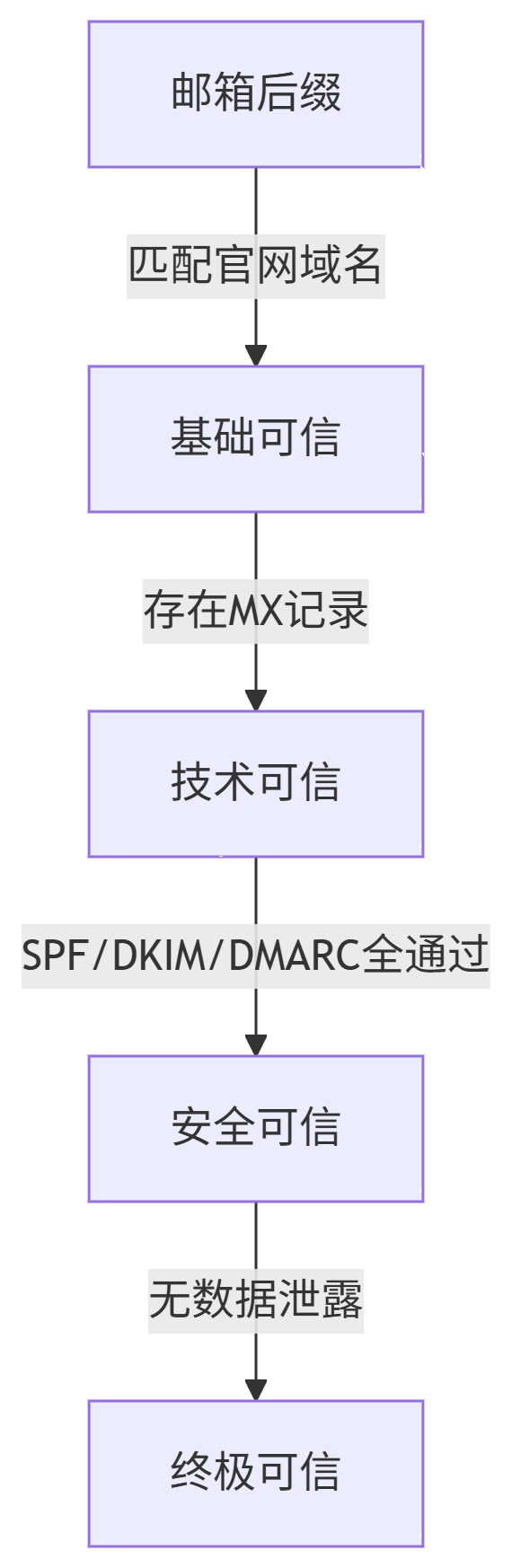

🛡️ 五、安全评分生成(3分钟)

步骤9:综合威胁评分

-

公式:

风险分 = (MX风险×0.3) + (泄露次数×0.4) + (SPF失败×0.3) 其中: MX风险 = 无MX记录 ? 100 : 0 泄露次数 = min(10, 实际次数)×10 SPF失败 = 最近1年失败次数×20

评级标准:

0-30分:安全

31-70分:警告

71-100分:高危

步骤10:可视化报告导出

-

工具:EmailRep 生成三维报告

{ "reputation": "high_risk", "details": { "blacklisted": true, "credentials_leaked": 4, "spoofable": true } }

⚠️ 关键细节与避坑指南

1. 企业邮箱验证黄金法则

2. 免费邮箱风险库

| 邮箱后缀 | 风险等级 | 说明 |

|---|---|---|

| @gmail.com | 低 | 需验证账号历史 |

| @yahoo.com | 中 | 垃圾邮件率高 |

| @protonmail.com | 中低 | 加密邮箱(难追踪) |

| @guerrillamail.com | 极高 | 一次性临时邮箱 |

3. 元数据反侦察技巧

-

伪造IP检测:

检查邮件头 Received 字段跳数:

>5次中转 → 代理服务器伪装 -

时间戳篡改识别:

对比Date:与Received:首尾时间差

>24小时 → 人为修改痕迹

🧰 专业工具包

| 功能 | 工具链接 |

|---|---|

| 邮箱模式识别 | Hunter.io 查企业邮箱格式 |

| 密码泄露深度检测 | Snusbase(暗网数据库) |

| 邮件头可视化分析 | Google Admin Toolbox |

| 实时发送行为监控 | MailTester |

💎 高风险信号清单

-

技术层:

-

SPF/DKIM/DMARC全未配置

-

使用 .cc/.top 等廉价域名

-

-

行为层:

-

密码在12个平台重复使用

-

密码强度<8位且无特殊字符

-

-

关联层:

-

同一邮箱注册58同城+暗网论坛

-

GitHub提交记录含敏感词:

scam/bypass

-

真实案例:通过EmailRep检测某“德国供应商”邮箱:

域名注册1个月

SPF验证失败

密码在俄罗斯黑客论坛泄露

▶ 确认为钓鱼邮箱,规避$370万损失

⛔ 法律合规边界

-

GDPR限制:

-

不得存储非合作方员工的个人邮箱元数据

-

扫描企业邮箱需获得公司书面授权

-

-

美国ECPA:

-

禁止用技术手段获取未发送给你的邮件头

-

-

中国网络安全法:

-

邮箱验证不得包含公民个人信息(如身份证绑定)

-

最后建议:对高管邮箱增加 【PGP密钥验证】(通过[Keybase])。需企业邮箱安全加固方案或特定行业(如医药FDA邮箱规范)的验证流程,可提供定制指南!

相关文章